Angesichts der zunehmenden Anzahl von Cyber-Bedrohungen ist es für Unternehmen wichtiger denn je, Maßnahmen zur Sicherung ihrer Systeme zu ergreifen. Das CIS (Center for Internet Security) ist bekannt dafür, aktuelle und relevante Sicherheitsempfehlungen bereitzustellen, und die CSCs bilden da keine Ausnahme. Unternehmen, die diese Kontrollen implementieren, werden besser vor böswilligen Akteuren und Cyberkriminalität geschützt. CIS Controls sind eine Reihe von Best Practices zur Sicherung von Systemen und Daten. CIS Controls können von Unternehmen jeder Größe verwendet werden, einschließlich Konzernen, kleinen Unternehmen und Regierungsbehörden. CIS Controls sind flexibel und können an die Bedürfnisse jedes Unternehmens angepasst werden.

Ziele der CIS Controls

Wie kann Ihr Unternehmen die CIS Critical Security Controls übernehmen und seine Sicherheitslage verbessern?

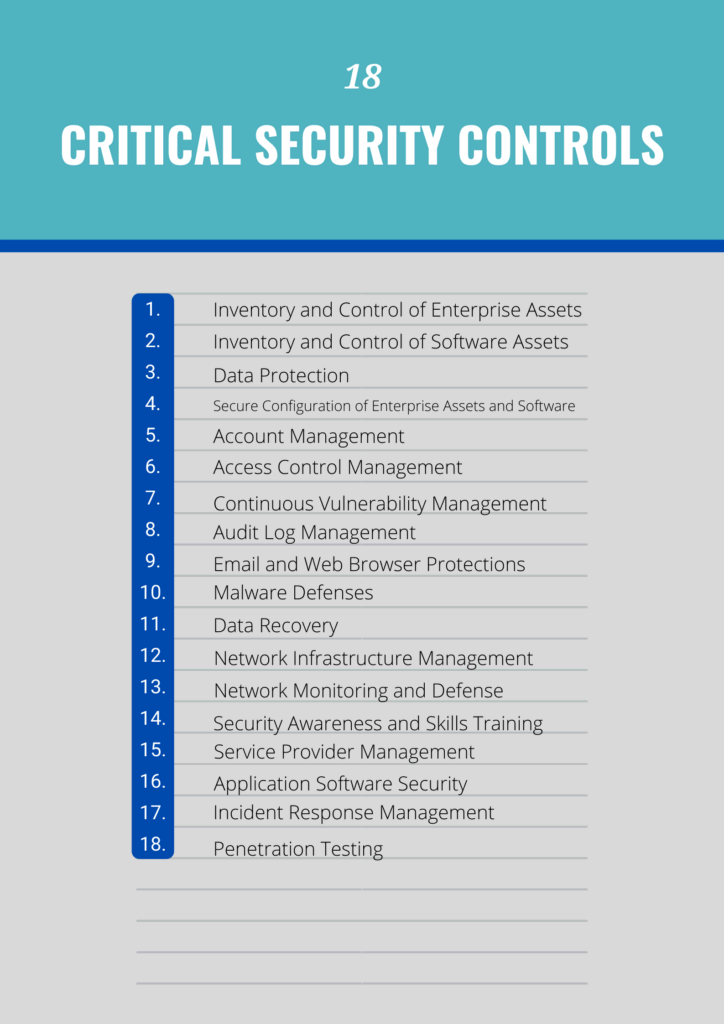

CIS (Center of Internet Security) hat eine Reihe von 18 Critical Security Controls (CSCs) entwickelt, die Unternehmen dabei helfen, sich vor den häufigsten Angriffen zu schützen. CIS-Kontrollen sind ein priorisierter Ansatz zum Schutz von Systemen und Daten vor den kritischsten Bedrohungen. Sie sind für den Einsatz in kleinen, mittleren und großen Unternehmen im öffentlichen und privaten Sektor konzipiert.

CIS Controls sind keine Wunderwaffe, aber sie bieten eine solide Grundlage für die Sicherheit. CIS empfiehlt Unternehmen, die Implementierung von Kontrollen basierend auf ihrer Business Impact Analysis zu priorisieren. Die CIS Control-Website stellt Ressourcen bereit, die Unternehmen dabei helfen, ihre aktuelle Sicherheitslage zu bewerten und zu verstehen, welche CIS-Kontrollen ihre Risiken am besten mindern würden.

CIS bietet auch eine Reihe anderer Ressourcen, einschließlich der CIS-Benchmarks, die detaillierte Anleitungen zur Implementierung der einzelnen CIS-Kontrollen bieten. CIS bietet Schulungen und Zertifizierungen zu den CIS-Kontrollen sowie ein Selbstbewertungstool an, mit dem Unternehmen ihre Fortschritte verfolgen können. Die Implementierung von CIS-Kontrollen kann Ihrem Unternehmen helfen, seine Sicherheitslage zu verbessern und seine Systeme und Daten besser zu schützen. Die CIS Controls basieren auf mehreren anerkannten Frameworks, wie z.B. NIST, CSF, ISO 27000 und PCI DSS.

Unsere Experten unterstützen Sie gerne bei der Umsetzung der CIS Controls in Ihrem Unternehmen. Kontaktieren Sie uns jetzt.

Neuerungen in der 8. Version

Die größte Änderung an der aktuellen Version (CIS Controls V8) besteht darin, dass sie auf 18 Controls – 153 Maßnahmen – reduziert wurde. Unter anderem hat die Betonung auf die entscheidenden Dinge von heute zugenommen und die Themen wurden teilweise zusammengefasst. Services Provider Management Control 15 wurde hinzugefügt. Dazu gehört ein neues Control Panel, das eine verstärkte Nutzung von Cloud Computing ermöglicht und einen wichtigen Bedarf an sicheren Lieferketten bietet. Bemerkenswert ist jedoch der Übergang vom Datenschutz zu Position 3, sowie die Erhöhung der Prioritäten bei Themen wie der Zutrittskontrolle.

Welche Vorteile hat ein Unternehmen, welches die CIS Critical Security Controls implementiert?

CIS Critical Security Controls sind eine Reihe von Best Practices zur Sicherung von Informationssystemen und Daten. Die Implementierung von CIS Control kann Ihrem Unternehmen helfen, indem es einen Rahmen für die Identifizierung und Priorisierung von Sicherheitsrisiken und für die Entwicklung und Implementierung effektiver Minderungsstrategien bereitstellt. CIS Controls kann auch dazu beitragen, die Kommunikation und Zusammenarbeit zwischen verschiedenen Teams und Abteilungen innerhalb Ihres Unternehmens, sowie zwischen Ihrem Unternehmen und seinen externen Partnern zu verbessern.

Darüber hinaus kann CIS Controls Ihrer Unternehmen eine Möglichkeit bieten, ihren Fortschritt beim Management von Sicherheitsrisiken zu messen und ihre Leistung mit anderen Unternehmen zu vergleichen. Letztendlich können CIS Critical Security Controls Ihrem Unternehmen dabei helfen, seine Bemühungen zum Schutz von Informationsressourcen sicherer, effizienter und effektiver zu gestalten.

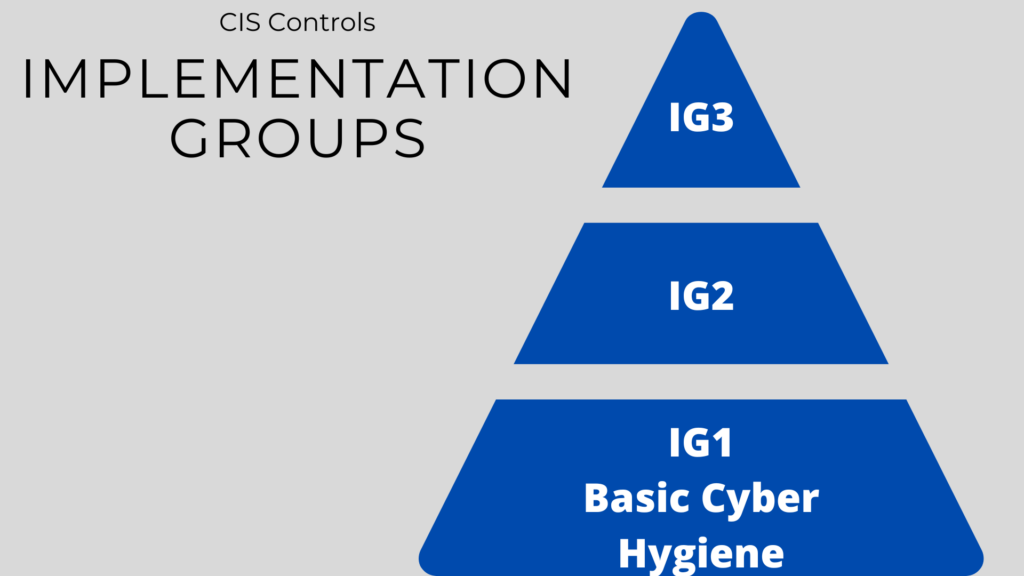

Umsetzungsgruppen (Implementation Groups)

CIS-Kontrollsysteme definieren drei Implementatiomn Groups (IGs) in Version 8. Die Gruppen sind hauptsächlich dazu bestimmt, Sicherheitsmaßnahmen zu priorisieren. Sie umfassen insgesamt 153 Maßnahmen (Safeguards). Jedes Unternehmen sollte mit IG1 beginnen. Darin sind die Maßnahmen aufgelistet, die für ein grundlegendes Maß an Sicherheit umgesetzt werden müssen und auch mit begrenzten Ressourcen und minimalem Wissen umgesetzt werden können. Die CIS Critial Security Controls umfassen die folgenden Umsetzungsgruppen:

Umsetzungsgruppe 1

Die IG1 umfasst 56 Ziele, um eine „Basis“- Sicherheit zu gewährleisten. Dazu gehören grundlegende Themen und Vorsichtsmaßnahmen, nämlich Bestandskontrolle und Passwortverwaltung. Diese stellen ein Mindestmaß an Sicherheitsmaßnahmen dar, genannt „Essential-Cyber-Hygiene“.

Umsetzungsgruppe 2

IG2 besteht aus 74 zusätzlichen Maßnahmen auf der Basis von IG1. Es unterstützt in erster Linie etwas größerer Unternehmen, die viele Abteilungen mit verschiedenen Risiken enthalten können und eine etwas größere Komplexität haben. Einige Maßnahmen erfordern Werkzeuge und Systeme für den Einsatz in großen Umgebungen und können Experten für den Aufbau und Betrieb erfordern. Beispiele dafür sind automatische Systeme, die Hardware und Software inventarisieren, Sicherheits-Managementsysteme oder zentralisierte Überwachungssysteme.

Umsetzungsgruppe 3

Sie enthält 23 zusätzliche Maßnahmen, die auf IG2 aufbauen. Das Programm hilft Unternehmen, ihre Ressourcen und Sicherheitsfähigkeiten zu erhöhen, indem es ihre Wirksamkeit gegen anspruchsvollere Angriffe verbessert. Zu den Themen in dieser Gruppe gehören Verbesserungen der Erkennungsoptionen zur Identifizierung von Sicherheitsereignissen, sowie ein umfassender Security Test.

Welche Herausforderungen sind mit der Implementierung der CIS Critical Security Controls in einem Unternehmen verbunden?

CIS Critical Security Controls (CSCs) sind eine Reihe von Best Practices für die Cybersicherheit, die Unternehmen jeder Größe dabei helfen, sich vor den häufigsten Angriffen zu schützen. CIS CSCs werden von CIS entwickelt, einem gemeinnützigen CIS SecureSuite-Mitglied, das für die Verbesserung der Sicherheit von Unternehmen des privaten und öffentlichen Sektors auf der ganzen Welt verantwortlich ist.

Die Implementierung von CIS-CSCs kann für Unternehmen jedoch eine Herausforderung darstellen, da eine Reihe von Änderungen an den aktuellen Sicherheitspraktiken vorgenommen werden müssen. Eine Herausforderung besteht darin, dass CIS-CSCs so konzipiert sind, dass sie kontinuierlich aktualisiert werden, wenn neue Bedrohungen auftauchen, was bedeutet, dass Unternehmen darauf vorbereitet sein müssen, ihre Sicherheitsverfahren regelmäßig zu ändern. Darüber hinaus sind CIS CSCs nicht verpflichtend, was bedeutet, dass Unternehmen den Nutzen und die Kosten ihrer Implementierung abwägen müssen, bevor sie eine Entscheidung treffen. CIS CSCs können ein wirksames Mittel zur Verbesserung der Cybersicherheit sein, aber nur, wenn Unternehmen bereit und in der Lage sind, die notwendigen Änderungen vorzunehmen.

Was sind die 18 CIS Critical Security Controls?

CIS Control 1: Bestandsaufnahme und Kontrolle von Unternehmens-Assets

CIS Control 1 ist das erste von 18 CIS Controls und konzentriert sich auf die Inventarisierung und Kontrolle von Unternehmenswerten.

CIS Control 1 umfasst vier Maßnahmen:

- Durchführung einer genaue Bestandsaufnahme aller Hardware-, Software- und Firmware-Komponenten.

- Sicherstellung, dass nur autorisierte Komponenten im Netzwerk vorhanden sind.

- Erkennung und Untersuchung des Auftretens von nicht- autorisierter Komponenten.

- Kontrolle von Änderungen an autorisierten Komponenten.

CIS Control 1 ist wichtig, weil es Unternehmen hilft, ihre Assets im Auge zu behalten und sicherzustellen, dass nur autorisierte Komponenten in ihren Netzwerken vorhanden sind. Dies kann dazu beitragen, böswillige Aktivitäten, sowie unbefugten Zugriff auf vertrauliche Daten zu verhindern. CIS Control 1 kann durch eine Vielzahl von Mitteln implementiert werden, wie z. B. Asset-Management-Software, Bestandsverwaltungssysteme und Änderungskontrollverfahren (Change-Management).

CIS Control 2: Bestandsaufnahme und Kontrolle von Software-Assets

Bei CIS Control 2 dreht sich alles darum, den Überblick über die Software-Assets in Ihrem Unternehmen zu behalten und sicherzustellen, dass nur autorisiertes Personal darauf zugreifen kann. Dazu benötigen Sie eine Bestandsaufnahme aller auf Ihrem System installierten Software sowie eine Möglichkeit, nachzuverfolgen, wer darauf Zugriff hat. Sie müssen auch in der Lage sein zu steuern, wer neue Software installieren und Änderungen an vorhandener Software vornehmen darf. CIS Control 2 hilft Ihnen dabei, all dies zu tun, indem es eine Reihe von Richtlinien und Tools bereitstellt, mit denen Sie Ihre Software-Assets verwalten können.

CIS Control 2 hilft Unternehmen beispielsweise dabei, ihre Softwarelizenzen, Verträge und andere Vereinbarungen im Auge zu behalten und dabei, Änderungen an ihrer Software nachzuverfolgen, einschließlich neuer Versionen, Patches und Service Packs. CIS Control 2 ist ein wichtiger Bestandteil des IT-Sicherheitsprogramms jedes Unternehmens. CIS Control 2 hilft Unternehmen, das Risiko von nicht autorisierter Softwarebereitstellung, nicht lizenzierter Softwarenutzung und anderen Risiken im Zusammenhang mit schlechtem Software-Asset-Management zu reduzieren. CIS Control 2 ist ein wichtiger Bestandteil beim Schutz der Daten Ihres Unternehmens und der Sicherstellung der Einhaltung von Vorschriften.

CIS Control 3: Schutz von Daten

Bei CIS Control 3 dreht sich alles um den Datenschutz. CIS Controls sind eine Reihe von Best Practices für die Cybersicherheit, und CIS Control 3 konzentriert sich speziell auf den Schutz von Daten. Der Datenschutz konzentriert sich auf die Notwendigkeit, Daten während ihres gesamten Lebenszyklus zu schützen. CIS Control 3 umfasst sowohl administrative als auch technische Kontrollen. Administrative Kontrollen umfassen die Entwicklung von Richtlinien und Verfahren in Bezug auf die Handhabung, Speicherung und Vernichtung von Daten. Technische Kontrollen umfassen Aktivitäten wie Verschlüsselung, Zugriffskontrolle und Aktivitätsprotokollierung. Mitarbeiterschulung ist ebenfalls unerlässlich, da sie den Mitarbeitern helfen können, die Bedeutung von CIS Control 3 zu verstehen und wie sie zum Schutz von Daten beitragen können. CIS Control 3 ist wichtig, weil es dabei hilft sicherzustellen, dass Daten vor unbefugtem Zugriff und unbefugter Nutzung geschützt sind. Darüber hinaus tragen diese Kontrollen dazu bei, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu wahren (Schutzziele der Informationssicherheit) CIS-Controls sind für jedes Unternehmen, die mit sensiblen Informationen umgeht, unerlässlich. Durch einen umfassenden Datenschutzansatz können Unternehmen dazu beitragen, dass ihre Daten vor externen und internen Bedrohungen wie Diebstahl, Verlust oder Beschädigung geschützt sind.

CIS Control 4: Sichere Konfiguration von Unternehmens-Assets und -software

CIS Control 4 trägt dazu bei, sicherzustellen, dass Unternehmensressourcen und -software sicher konfiguriert sind. Dazu gehören sowohl physische als auch logische Assets wie Server, Workstations, Router und Switches. CIS Control 4 deckt auch die sichere Konfiguration von Software wie Betriebssystemen, Anwendungen und Datenbanken ab. CIS Control 4 ist wichtig, weil es dazu beiträgt, den unbefugten Zugriff auf Assets und Daten zu verhindern, und es hilft sicherzustellen, dass Systeme Angriffen standhalten. CIS Control 4 ist nur eine von vielen Kontrollen, die dazu beitragen können, die Sicherheit der Systeme und Daten eines Unternehmens zu verbessern.

CIS Control 5: Rechteverwaltung

CIS Control 5, „Account Management“, ist eine der 18 kritischen Sicherheitskontrollen von CIS. CIS Control 5 befasst sich mit dem Prozess der Erstellung und Verwaltung von Benutzerkonten. CIS (Center for Internet Security) beschreibt diese Kontrolle wie folgt: „Verwendung von Prozessen und Tools, um Anmeldeinformationen für Benutzerkonten, einschließlich Administrator-Konten, sowie Dienstkonten, Unternehmensressourcen und -software zuzuweisen und zu verwalten.“ (https://www.cisecurity.org/controls/account-management)

CIS empfiehlt eine Reihe spezifischer Vorgehensweisen für die Implementierung von CIS Control 5, einschließlich der Verwendung sicherer Kennwörter, der Anforderung einer Zwei-Faktor-Authentifizierung und der Deaktivierung oder Löschung nicht benötigter Konten. Durch die Befolgung dieser Empfehlungen können Unternehmen dazu beitragen, ihre Systeme und Daten vor unbefugtem Zugriff zu schützen.

CIS Control 6: Zugriffskontrollverwaltung (Access Control Management)

Bei CIS Control 6 dreht sich alles um das Access-Management. Diese Kontrolle umfasst sechs Maßnahmen (controls): Geringste Privilegien (least privilege), Trennung von Pflichten und Verantwortlichkeiten (separation of duties and responsibilities), Need-to-know, Job Rotation (job rotation), Doppelkontrollen/Zwei-Personen-Integrität (dual controls/two-person integrity), sowie Sicherheitsbewusstsein (security awareness) und Schulungen. CIS Control 6 ist wichtig, weil es zum Schutz der Informationswerte eines Unternehmens beiträgt, indem sichergestellt wird, dass nur autorisierte Benutzer darauf zugreifen können. Durch die Implementierung von CIS Control 6 können Unternehmen dazu beitragen, unbefugten Zugriff auf ihre Systeme und Daten zu verhindern und sich vor potenziellen Bedrohungen durch Insider zu schützen. CIS Control 6 ist ein kritischer Bestandteil der gesamten Sicherheitslage eines Unternehmens und sollte die Aufmerksamkeit erhalten, die es verdient.

CIS Control 7: Kontinuierliches Schwachstellenmanagement

CIS Control 7 fordert ein kontinuierliches Schwachstellenmanagement (Continuous Vulnerability Management). Mit anderen Worten, Unternehmen sollten ihre Systeme regelmäßig auf Schwachstellen scannen und diese zeitnah beheben. Darüber hinaus empfiehlt CIS Control 7, dass Unternehmen ein Risikomanagement System implementieren, das regelmäßige Bewertungen, sowohl der Cybersicherheitslage des Unternehmens, als auch der Wahrscheinlichkeit eines erfolgreichen Angriffs umfasst. Durch die kontinuierliche Überwachung ihrer Systeme auf Schwachstellen und die Implementierung von Minderungsstrategien können Unternehmen ihre Cyber-Risiken erheblich reduzieren.

CIS Control 8: Audit-Protokollverwaltung (Log Management)

Audit Log Management ist ein grundlegendes CIS Control, das Unternehmen hilft, Aktivitäten in ihrem Netzwerk zu verfolgen und zu überwachen. CIS Control 8 erfordert die kontinuierliche Überwachung von Systemaktivitätsprotokollen und die rechtzeitige Überprüfung dieser Protokolle durch geschultes Personal. Durch die Überprüfung von Systemaktivitätsprotokollen können Unternehmen böswillige oder nicht autorisierte Aktivitäten erkennen, die Auswirkungen dieser Aktivität bewerten und Korrekturmaßnahmen ergreifen, um Schäden zu mindern. CIS Control 8 fordert auch die ausreichend lange Aufbewahrung von Audit-Protokollen, damit sie als Beweismittel in einer Untersuchung verwendet werden können.

CIS Control 9: E-Mail- und Webbrowser-Schutz

CIS Control 9 schützt vor E-Mail- und webbasierten Bedrohungen, einschließlich Malware, Phishing und Drive-by-Angriffen. CIS Control 9 enthält Best Practices für die E-Mail-Sicherheit, z. B. die Verwendung eines sicheren E-Mail-Gateways und/oder Filterdienste, sowie für die Sicherheit von Webbrowsern, z. B. die Verwendung eines seriösen Browsers und dessen Aktualisierung. CIS Control 9 empfiehlt außerdem, Benutzer darin zu schulen, E-Mail- und webbasierte Bedrohungen zu erkennen und zu vermeiden. Durch die Einhaltung von CIS Control 9 können Unternehmen dazu beitragen, das Risiko von E-Mail- und webbasierten Angriffen zu verringern.

CIS Control 10: Malware-Abwehr

Bei CIS Control 10 dreht sich alles um den Schutz Ihrer Systeme vor Malware. Malware ist eine Art von Software, die entwickelt wurde, um Computer zu beschädigen oder zu deaktivieren. Es kann in Form von Viren, Würmern, Trojanern, Spyware und Adware auftreten. CIS Control 10 hilft Ihnen, sich gegen Malware zu verteidigen, indem Verfahren und Tools implementiert werden, die sie erkennen und von Ihrem System entfernen. Um Ihr System effektiv zu schützen, müssen Sie umfassend verstehen, wie Malware funktioniert und wie sie sich verbreiten kann. CIS Control 10 hilft Ihnen, dieses Verständnis zu entwickeln, damit Sie Ihr System vor Schaden schützen können.

CIS Control 11: Datenwiederherstellung (Data Recovery)

CIS Control 11 konzentriert sich auf die Datenwiederherstellung und stellt sicher, dass Unternehmen die Möglichkeit haben, Daten im Falle einer Systemverletzung oder eines Systemausfalls wiederherzustellen. CIS Control 11 umfasst drei Hauptkomponenten: Backups, Disaster Recovery und Datenarchivierung. Backups bieten eine Kopie der Daten, die zur Wiederherstellung von Systemen im Falle eines Ausfalls verwendet werden können, während die Notfall-Wiederherstellungsplanung die Schritte umreißt, die ergriffen werden müssen, um die Geschäftskontinuität im Falle eines größeren Vorfalls sicherzustellen. Die Datenarchivierung bietet eine langfristige Speicherlösung für Daten, die für Compliance- oder andere Zwecke aufbewahrt werden müssen. CIS Control 11 ist ein wichtiger Bestandteil der Sicherheitsstrategie eines Unternehmens und hilft sicherzustellen, dass kritische Daten im Falle eines Vorfalls nicht verloren gehen.

CIS Control 12: Verwaltung der Netzwerkinfrastruktur

CIS Control 12 erfordert eine regelmäßige Wartung und Überwachung von Netzwerkkomponenten, einschließlich Routern, Switches und Firewalls. Indem sie Änderungen am Netzwerk nachverfolgen und die Software auf dem neuesten Stand halten, können Unternehmen das Risiko der Ausnutzung von Schwachstellen verringern. CIS Control 12 empfiehlt außerdem die Implementierung von Redundanz- und Failover-Funktionen, um die Auswirkungen von Ausfällen zu minimieren. Indem sichergestellt wird, dass kritische Netzwerkkomponenten immer verfügbar sind, hilft CIS Control 12 Unternehmen dabei, ihren Betrieb reibungslos am Laufen zu halten. CIS Control 12 ist ein wichtiger Bestandteil der Aufrechterhaltung eines sicheren Netzwerks, und alle Unternehmen sollten sicherstellen, dass es implementiert wird.

CIS Control 13: CIS Control 13: Netzwerküberwachung und -verteidigung (Network Monitoring and Defense)

Bei CIS Control 13 dreht sich alles um Netzwerküberwachung und -verteidigung. CIS Control 13 konzentriert sich auf die Einrichtung und Aufrechterhaltung eines kontinuierlichen Prozesses zur Erkennung, Bewertung und Reaktion auf IT-Security Ereignisse (Events). Unternehmen sollten ihre Netzwerke auf Anzeichen von Eindringlingen überwachen und sofort Maßnahmen zur Eindämmung und Behebung ergreifen, wenn ein Eindringling erkannt wird. CIS Control 13 betont auch, wie wichtig es ist, einen umfassenden Plan zur Reaktion auf Vorfälle zu haben (Incident Response Plan), damit Sie schnell und effektiv auf eine Sicherheitsverletzung reagieren können. Indem Sie CIS Control 13 befolgen, können Sie dazu beitragen, dass Ihr Unternehmen besser darauf vorbereitet ist, Cybersicherheitsereignisse zu erkennen, zu bewerten und darauf zu reagieren. CIS Control 13 ist ein wichtiger Bestandteil der IT-Sicherheitsstrategie jedes Unternehmens und kann CISOs helfen, nachts besser zu schlafen, da sie wissen, dass die Security Events ihres Unternehmens effektiv überwacht werden.

CIS Control 14: Security Awareness und Skills Training

Bei CIS Control 14 dreht sich alles um das Sicherheitsbewusstsein und die Schulung von Fähigkeiten. CIS definiert dies als „Entwicklung und Implementierung eines Sicherheitsbewusstseins- und Schulungsprogramms, um Benutzer auf Cybersicherheitsrisiken und Verhaltensweisen aufmerksam zu machen, die ein Unternehmen gefährden könnten“.

(https://www.cisecurity.org/controls/security-awareness-and-skills-training)

CIS listet weiterhin mehrere Ziele für CIS Control 14 auf, darunter die Sensibilisierung für Risiken, die Schulung der Benutzer, wie sie verdächtige Aktivitäten erkennen und melden, und die Bereitstellung regelmäßiger Updates, um die Benutzer über neue Bedrohungen auf dem Laufenden zu halten. CIS Control 14 ist ein wichtiger Bestandteil jeder Sicherheitsstrategie und Unternehmen sollten darauf achten, eine Strategie zu entwickeln und zu implementieren, das ihren spezifischen Anforderungen entspricht.

CIS Control 15: Dienstleister Management

CIS Control 15 konzentriert sich darauf sicherzustellen, dass Dienstleister, die sensible Daten verarbeiten oder kritischen Einfluss auf das Unternehmen haben, den Sicherheitsanforderungen entsprechend agieren. Dazu gehört auch sicherzustellen, dass Dienstleister über angemessene Sicherheitsmaßnahmen verfügen und die CIS-Kontrollen einhalten. CIS Control 15 verlangt von Unternehmen auch, die Leistung von Dienstanbietern zu verfolgen und Verfahren für den Umgang mit Dienstanbietern einzurichten, die ihren Verpflichtungen nicht nachkommen. Durch die Befolgung von CIS Control 15 können Unternehmen dazu beitragen, sich vor den Risiken zu schützen, die von Dienstanbietern ausgehen.

CIS Control 15 ist ein wichtiger Bestandteil der Sicherheitsstrategie eines Unternehmens und sollte bei der Auswahl und Verwaltung von Dienstanbietern gebührend berücksichtigt werden.

CIS Control 16: Sicherheit der Anwendungssoftware (Application Software Security)

CIS Control 16 wird von CIS definiert wie folgt: “ Verwalten Sie den Sicherheitslebenszyklus von intern entwickelter, gehosteter oder erworbener Software, um Sicherheitslücken zu verhindern, zu erkennen und zu beheben, bevor sie sich auf das Unternehmen auswirken können.“ (https://www.cisecurity.org/controls/application-software-security)

CIS Control 17: Incident Response Management

CIS Control 17 konzentriert sich auf die Einrichtung und Aufrechterhaltung einer Fähigkeit zur Reaktion auf Security Incidents. Diese Fähigkeit sollte darauf ausgelegt sein, Vorfälle zu erkennen, einzudämmen, zu mindern und sich von ihnen zu erholen. Es sollte ein Plan zur Reaktion auf Vorfälle erstellt werden, der die Rollen und Verantwortlichkeiten der Personen innerhalb der Unternehmen umreißt. Dieser Plan sollte regelmäßig überprüft und getestet werden. CIS Control 17 empfiehlt außerdem, dass Unternehmen Beziehungen zu externen Ressourcen aufbauen, die während eines Vorfalls Unterstützung leisten können. Diese Beziehungen sollten regelmäßig getestet werden, um sicherzustellen, dass sie noch gültig sind. CIS Control 17 ist ein wichtiger Bestandteil, um sicherzustellen, dass ein Unternehmen darauf vorbereitet ist, Vorfälle effektiv und effizient zu handhaben.

CIS Control 18: Penetrations Tests (Penetration Testing)

CIS Control 18 deckt den Prozess des Penetrationstests ab, der ein wichtiger Bestandteil der Sicherheitslage eines jeden Unternehmens ist. Penetrationstests können dabei helfen, Schwachstellen in Systemen und Infrastruktur zu identifizieren und wertvolle Erkenntnisse darüber zu liefern, wie Angreifer diese Schwachstellen ausnutzen könnten. CIS Control 18 enthält eine Reihe von Empfehlungen für die Durchführung von Penetrationstests, einschließlich Planung und Umfang, Testdurchführung und Berichterstattung. Durch die Befolgung dieser Empfehlungen können Unternehmen sicherstellen, dass ihr Penetrationstestprogramm effektiv ist und den größtmöglichen Nutzen bringt. CIS Control 18 ist ein wichtiger Bestandteil des CIS Controls-Frameworks und sollte bei der Entwicklung einer umfassenden Sicherheitsstrategie berücksichtigt werden.

Implementierung der CIS-Controls bewerten

Das CIS CSAT Self-Assessment Tool kann kostenlos aus dem Web heruntergeladen werden und ermöglicht es Sicherheitsmanagern, Prioritäten zu verfolgen und zu bestimmen, um CIS-Steuerungssysteme zu implementieren.

Unsere Experten unterstützen Sie gerne bei der Umsetzung der CIS Controls in Ihrem Unternehmen. Kontaktieren Sie uns jetzt.

Kanal abonnieren

Kanal abonnieren